Des informaticiens de l’ETH Zurich découvrent une nouvelle classe de vulnérabilités dans les processeurs Intel, leur permettant de briser les barrières entre les différents utilisateurs d’un processeur à l’aide de séquences d’instructions soigneusement élaborées. Des attaques rapides et répétées permettent de lire l’intégralité de la mémoire du processeur.

| Points forts |

|---|

| La nouvelle classe de vulnérabilités dans les processeurs Intel provient de technologies spéculatives qui anticipent les étapes de calcul individuelles. Les ouvertures permettent la lecture graduelle de l’ensemble du contenu de la mémoire à privilèges du processeur partagé (CPU). Tous les processeurs Intel des 6 dernières années sont concernés, des PC aux serveurs dans les centres de données. |

Toute personne qui spécule sur des événements probables à l’avance et se prépare en conséquence peut réagir plus rapidement aux nouveaux développements. Ce que pratiquement tout le monde fait chaque jour, consciemment ou non, est également utilisé par les processeurs informatiques modernes pour accélérer l’exécution des programmes. Ils disposent de technologies dites spéculatives qui leur permettent d’exécuter des instructions sur des réserves dont l’expérience suggère qu’elles sont susceptibles d’arriver ensuite. L’anticipation des différentes étapes de calcul accélère le traitement global des informations.

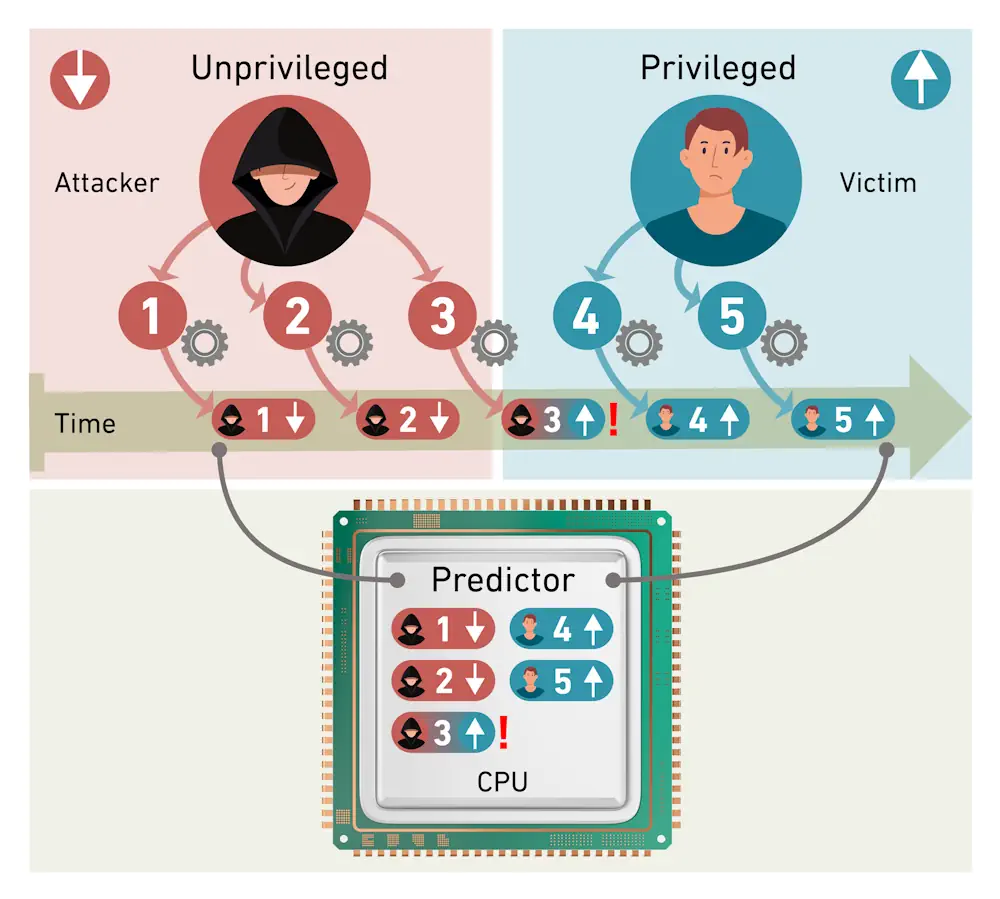

Cependant, ce qui augmente les performances des ordinateurs en fonctionnement normal peut aussi ouvrir une porte dérobée aux pirates informatiques, comme le montrent des recherches récentes menées par des informaticiens du Computer Security Group (COMSEC) du département des technologies de l’information et de l’électrotechnique de l’ETH de Zurich. Les informaticiens ont découvert une nouvelle classe de vulnérabilités qui peuvent être exploitées pour détourner les calculs de prédiction de l’unité centrale de traitement (CPU) afin d’obtenir un accès non autorisé aux informations d’autres utilisateurs du processeur.

Les processeurs de PC, d’ordinateurs portables et de serveurs sont tous concernés

« La vulnérabilité de sécurité affecte tous les processeurs Intel« , souligne Kaveh Razavi, responsable du COMSEC. « Nous pouvons utiliser la vulnérabilité pour lire tout le contenu de la mémoire tampon (cache) du processeur et de la mémoire de travail (RAM) d’un autre utilisateur du même processeur. L’unité centrale utilise la RAM (mémoire vive) et le cache pour stocker temporairement les étapes de calcul et les informations qui seront probablement nécessaires ensuite.«

Cette vulnérabilité compromet fondamentalement la sécurité des données, en particulier dans l’environnement cloud où de nombreux utilisateurs partagent les mêmes ressources matérielles. Elle affecte les processeurs du plus grand fabricant mondial d’unités centrales, qui sont utilisés dans les PC et les ordinateurs portables, ainsi que dans les serveurs des centres de données.

Décalage d’une nanoseconde dans le contrôle d’autorité

Les soi-disant BPRC (Branch Predictor Race Conditions) apparaissent pendant une brève période de quelques nanosecondes lorsque le processeur bascule entre les calculs de prédiction pour deux utilisateurs ayant des permissions différentes, explique Sandro Rüegge, qui a examiné la vulnérabilité en détail au cours des derniers mois.

Le franchissement des barrières de protection intégrées entre les utilisateurs, connues sous le nom de privilèges, est possible parce que les autorisations pour les activités individuelles ne sont pas stockées en même temps que les calculs. Avec des entrées spéciales, il est désormais possible de créer une ambiguïté dans la séquence des événements lors d’un changement d’utilisateur, ce qui entraîne une attribution incorrecte des privilèges. Un attaquant pourrait exploiter cette situation pour lire un octet d’information (une unité composée de huit informations binaires 0/1).

Déverrouillage du contenu entier de la mémoire octet par octet

« La divulgation d’un seul octet serait négligeable. Cependant, l’attaque peut être répétée rapidement, ce qui permet de lire le contenu de toute la mémoire au fil du temps« , indique Rüegge. « Nous pouvons déclencher l’erreur à plusieurs reprises et atteindre une vitesse de lecture de plus de 5000 octets par seconde« . En cas d’attaque, ce n’est donc qu’une question de temps avant que les informations contenues dans l’ensemble de la mémoire du CPU ne tombent entre de mauvaises mains.

Partie d’une série de failles de sécurité

La vulnérabilité que les chercheurs de l’ETH Zurich viennent d’identifier n’est pas la première à être découverte dans les technologies de CPU spéculatives introduites au milieu des années 1990. En 2017, Spectre et Meltdown ont été les deux premières vulnérabilités de ce type à faire parler d’elles, et de nouvelles variantes apparaissent régulièrement depuis. Johannes Wikner, un ancien doctorant du groupe de Razavi, a déjà identifié une vulnérabilité connue sous le nom de Retbleed en 2022. Il exploitait des traces d’instructions exécutées de manière spéculative dans le cache du processeur pour accéder aux informations d’autres utilisateurs.

Un signal suspect révèle la vulnérabilité

Le point de départ de la découverte de la nouvelle classe de vulnérabilité a été un travail qui a fait suite aux investigations sur Retbleed. « J’ai examiné les fonctions des mesures de protection qu’Intel avait introduites pour corriger la vulnérabilité Retbleed« , ajoute Johannes Wikner.

Ce faisant, il a découvert un signal inhabituel provenant de la mémoire cache qui apparaissait indépendamment de l’activation ou de la désactivation des mesures de protection. Rüegge a ensuite pris en charge l’analyse détaillée de la cause du signal et, sur la base de ce travail, a pu découvrir le nouveau vecteur d’attaque.

Problème architectural fondamental

La vulnérabilité a été découverte dès le mois de septembre 2024. Depuis, Intel a mis en place des mesures de protection pour sécuriser ses processeurs. Néanmoins, de nombreux indices laissent penser que le problème est plus grave. « La série de vulnérabilités nouvellement découvertes dans les technologies spéculatives est une indication de failles fondamentales dans l’architecture« , conclut M. Razavi. « Les failles doivent être trouvées une à une et ensuite comblées« .

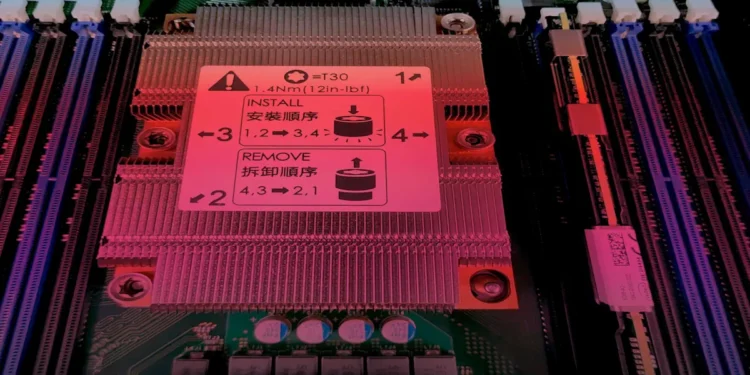

Combler ce genre de failles nécessite une mise à jour spéciale du microcode du processeur. Celle-ci peut être effectuée via une mise à jour du BIOS ou du système d’exploitation et devrait donc être installée sur nos PC dans l’une des dernières mises à jour cumulatives de Windows.

Référence

Rüegge S, Wikner, J, Razavi, K. Injection de privilège de branche : Compromising Spectre v2 Hardware Mitigations by Exploiting Branch Predictor Race Conditions. In : 34th USENIX Security Symposium, 2025.