Notre réalité tridimensionnelle est bien ancrée dans notre quotidien, nous nous déplaçons et agissons dans un espace défini par trois axes : X, Y et Z. Toutefois, l’idée d’une « quatrième dimension » ou dimension synthétique, allant au-delà de notre réalité physique actuelle, a suscité l’intérêt des scientifiques au cours des dernières années. Aujourd’hui, une équipe de chercheurs de l’Université du Missouri est parvenue à une découverte significative dans ce domaine.

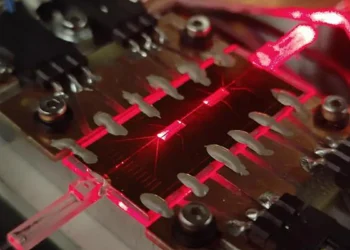

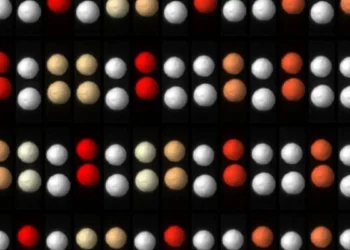

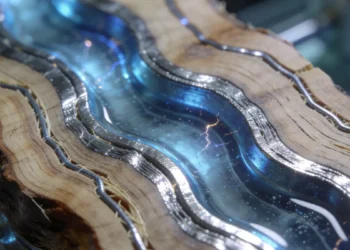

Guoliang Huang, titulaire de la chaire Huber et Helen Croft en ingénierie à l’Université du Missouri, et son équipe du laboratoire de Matériaux Structurés et Dynamiques, ont réussi à créer un nouveau matériau synthétique doté de capacités en quatre dimensions (4D).

Ce matériau, un véritable bond en avant dans le domaine des sciences des matériaux, est capable de contrôler les ondes énergétiques à la surface d’un matériau solide. Ces ondes, appelées ondes mécaniques de surface, sont essentielles pour comprendre comment les vibrations se propagent à la surface des matériaux solides.

Bien que cette découverte ne soit qu’un élément fondamental pour l’instant, susceptible d’être repris et adapté par d’autres chercheurs, le matériau en question a également le potentiel d’être exploité à grande échelle pour des applications plus vastes en génie civil, en microsystèmes électromécaniques (MEMS) et en défense nationale.

Un contrôle précis des ondes énergétiques

« Les matériaux conventionnels sont limités à seulement trois dimensions sur un axe X, Y et Z », a précisé Guoliang Huang. « Mais maintenant, nous construisons des matériaux dans la dimension synthétique, ou 4D, ce qui nous permet de manipuler le chemin de l’onde énergétique pour aller exactement où nous le souhaitons, alors qu’elle voyage d’un coin d’un matériau à un autre. »

Cette découverte, appelée pompage topologique, pourrait un jour conduire à des avancées en mécanique quantique et en informatique quantique, en permettant le développement d’effets quantiques de dimensions supérieures.

Potentiels avantages dans la prévention des catastrophes naturelles

« La majorité de l’énergie – 90% – d’un séisme se produit à la surface de la Terre », explique Huang. « Ainsi, en recouvrant une structure semblable à un coussin de ce matériau et en la plaçant sur la surface de la Terre sous un bâtiment, cela pourrait potentiellement aider à prévenir l’effondrement de la structure lors d’un tremblement de terre. »

Ce travail s’appuie sur des recherches antérieures menées par Guoliang Huang et ses collègues, qui ont démontré comment un matériau passif pouvait contrôler le chemin des ondes sonores lorsqu’elles se déplacent d’un coin d’un matériau à un autre.

En synthèse

L’innovation présentée par l’équipe de l’Université du Missouri représente une véritable percée dans la science des matériaux. Non seulement elle ouvre la voie à une nouvelle dimension synthétique, mais elle offre également des perspectives d’applications diverses et novatrices, allant de la défense nationale à la prévention des catastrophes naturelles.

Pour une meilleure compréhension

Qu’est-ce que la 4D ? C’est une extension de notre réalité physique tridimensionnelle actuelle, qui permet d’explorer des possibilités allant au-delà des trois axes conventionnels X, Y et Z.

Qu’est-ce qu’un matériau synthétique 4D ? C’est un matériau qui permet de manipuler les ondes énergétiques à la surface d’un matériau solide, offrant ainsi un contrôle précis sur la manière dont ces ondes se propagent.

Quelles sont les applications potentielles de cette découverte ? Les matériaux synthétiques 4D pourraient avoir des applications diverses, y compris en génie civil, en microsystèmes électromécaniques (MEMS) et en défense nationale.

L’étude, intitulée « Smart patterning for topological pumping of elastic surface waves », a été publiée dans Science Advances, une revue de l’American Association for the Advancement of Science (AAAS). Elle est soutenue par des subventions de l’Office de la recherche scientifique de l’armée de l’air et du Bureau de recherche de l’armée. DOI : 10.1126/sciadv.adh4310