Un ingénieur a démontré qu’il est désormais possible de retrouver une clé elliptique de 6 bits grâce à un ordinateur quantique de 133 qubits. L’exploit, réalisé sur la plateforme IBM Torino, n’a aucune conséquence directe pour la sécurité des cryptomonnaies ou des communications, protégées par des clés mille milliards de fois plus longues. Mais il marque un tournant : l’attaque, inspirée de l’algorithme de Shor, montre que les machines quantiques commencent à manipuler, même timidement, les mathématiques sur lesquelles repose la cryptographie moderne.

Un “jouet” mathématique pour tester la puissance quantique

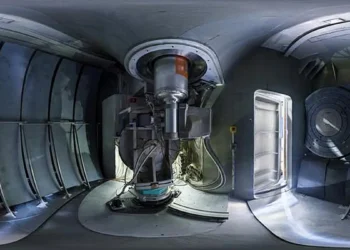

L’ingénieur américain Steve Tippeconnic a soumis à l’ordinateur quantique un problème volontairement simplifié : dériver une clé privée de 6 bits à partir de sa clé publique sur une courbe elliptique, soit 64 possibilités à examiner. La difficulté n’était pas la taille de l’espace de recherche, ridicule au regard des standards actuels, mais le profondeur du circuit quantique, soit 340 000 couches logiques qui ont dû être exécutées sans que le bruit ne ruine la cohérence des qubits.

Résultat : la clé a été trouvée en une seule session, prouvant que l’architecture d’IBM supporte désormais des algorithmes quantiques plus profonds que les démonstrations antérieures limitées à 5 bits ou à des circuits beaucoup plus courts.

» Cette expérience casse une clé cryptographique à courbe elliptique de 6 bits en utilisant une attaque quantique de type Shor. Exécuté sur l’ibm_torino de 133 qubits de @IBM avec @Qiskit Runtime 2.0, un circuit de 18 qubits, composé de 12 qubits logiques et de 6 ancilles, interfère sur ℤ₆₄ pour extraire le scalaire secret k de la relation de la clé publique Q = kP, sans jamais encoder k directement dans l’oracle. À partir de 16 384 tirs, l’interférence quantique révèle une arête diagonale dans l’espace des résultats de la QFT 64 x 64. Le circuit quantique, d’une profondeur de plus de 340 000 couches, a produit des modèles d’interférence valables malgré la profondeur extrême du circuit, et le post-traitement classique a révélé que k = 42 figurait parmi les 100 premiers résultats inversibles (a, b), à égalité avec la cinquième chaîne de bits observée la plus pertinente d’un point de vue statistique. «

— Steve Tippeconnic (@stevetipp) September 2, 2025

Pourquoi les vraies clés restent hors d’atteinte

Passer de 6 à 256 bits, taille typique d’une clé ECC protégeant Bitcoin ou une messagerie chiffrée, représente un facteur 2¹⁵⁰ , un gouffre que l’on ne comble pas en ajoutant quelques dizaines de qubits. Les estimations récentes situent à plusieurs millions de qubits corrigés d’erreur la puissance nécessaire pour briser RSA-2048 ou ECC-256.

Les qubits actuels sont en effet « bruyants ». Pour exécuter de longues séquences logiques, il faut superposer des codes correcteurs qui transforment chaque qubit logique en 1 000 à 10 000 qubits physiques. L’IBM Torino, avec ses 133 qubits, n’en héberge qu’une poignée logiques ce qui est insuffisant pour viser des clés réelles.

Un signal pour les acteurs de la cybersécurité

Même si l’expérience reste académique, elle valide la feuille de route de ceux qui prônent une transition vers des algorithmes post-quantiques plus robustes. Les agences nationales, dont l’ANSSI en France et le NIST aux États-Unis, poussent déjà à l’adoption de standards reposant sur les réseaux euclidiens ou les codes correcteurs, supposés résistants aux ordinateurs quantiques.

Les entreprises qui stockent des données à longue durée de vie sont particulièrement visées par le scénario « récupérer maintenant, décrypter plus tard » ; Ainsi un espion ou un hacker copie aujourd’hui des messages chiffrés, certain de pouvoir les ouvrir demain. L’expérience de Steve Tippeconnic rappelle que ce demain n’est plus théorique.

Vers des démonstrateurs à 10 bits, puis 20 bits ?

Les chercheurs interrogés par les revues spécialisées estiment que la prochaine étape sera la cassure d’une clé elliptique de 10 bits, nécessitant environ 1 000 qubits physiques et des circuits de plusieurs millions de portes. À ce rythme, il faudrait encore une à deux décennies pour atteindre des clés de 128 bits, si les progrès en qubits tolérants aux défauts suivent la courbe espérée.

L’expérience de Steve Tippeconnic tient plus de la preuve de concept que de la menace immédiate. Mais, à l’instar des premiers vols motorisés, elle montre qu’un cap technologique est franchi : la combinaison de qubits plus nombreux et de circuits toujours plus profonds permet désormais de reproduire, à petite échelle, le cœur des attaques qui un jour pourraient ébranler la cryptographie.

La démonstration précédente avait été publiée par Steve Tippeconnic sur la plateforme arxiv sous le titre « Breaking a 5-Bit Elliptic Curve Key using a 133-Qubit Quantum Computer » – DOI : https://doi.org/10.48550/arXiv.2507.10592